해커들이 가짜 구글 미트 통화로 피해자들을 노리고 있으며, 이를 통해 악성코드를 감염시키고 민감한 정보를 탈취하려 한다고 전문가들이 경고함.

사이버 보안 연구원 Sekoia의 보고서에 따르면, 이번 캠페인은 이전에 관찰된 ClickFix 공격의 새로운 변형임.

ClickFix의 피해자들은 가짜 오류 페이지(예를 들어, 브라우저가 구식이라 특정 웹사이트를 열 수 없다는 메시지)를 보여주고, 그 후 ‘수정’(패치 또는 버전 업그레이드)을 제공받음. 피해자들이 이 속임수를 깨닫지 못하고 ‘수정’을 다운로드하면, 결국 다양한 악성코드로 자신의 기기를 감염시키게 됨.

StealC와 Rhadamanthys

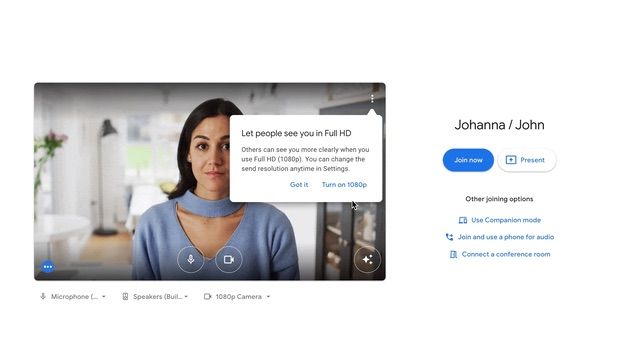

이번 경우, Sekoia의 연구원들은 구글 미트 비디오 회의 랜딩 페이지를 가장한 여러 웹사이트를 발견함. 이 웹사이트를 열면 마이크나 카메라에 대한 오류가 표시됨. 제공되는 ‘수정’은 PowerShell 코드로, 클립보드에 복사되어 Windows 명령 프롬프트에서 실행됨.

이 코드는 궁극적으로 StealC 정보 탈취기 또는 Rhadamanthys를 배포함. macOS도 타겟이 되어, 공격자들은 “Launcher_v194”라는 이름의 .DMG 파일로 AMOS Stealer를 배포함.

이번 캠페인의 위협 행위자들은 Slavic Nation Empire(SNE)와 Scamquerteo로, 각각 Marko Polo와 CryptoLove라는 다른 위협 행위자들의 하위 그룹으로 보임.

구글 미트 외에도 Sekoia는 Zoom, PDF 리더, 가짜 비디오 게임(예: Lunacy, Calipso, Battleforge, Ragon), 웹3 브라우저 및 프로젝트(NGT Studio), 메신저 앱(Nortex) 등이 같은 목적으로 악용되고 있음을 발견함.

공격은 대부분 피싱 이메일로 시작되며, 주로 운송 및 물류 회사들을 타겟으로 함.